eID: ¿Qué modelo usar?

Existen múltiples modelos para implementar la Identificación Digital en el Estado

Hoy en muchos países se están desarrollado modelos de identificación digital, la cual es una componente esencial a la hora de disponibilizar servicios digitales en forma segura por parte del Estado. Hace unos días me tocó participar en un seminario en el cual se abordaban los temas de identificación digital, mostrando las experiencia de Dinamarca con su plataforma NemID, modelo muy interesante por cierto.

Cada vez que queremos interactuar a través de un canal digital, una de las funciones que han tomado relevancia en los últimos años es poder identificar a ese usuario en forma segura. Esto último en interacciones presenciales se realiza mediante el uso de alguna credencial o documento que nos identifique (cédula nacional de identidad, pasaporte, licencia de conducir u otro), en las interacciones no presenciales es a través de un mecanismos de identificación digital o eID.

Existen múltiples mecanismos y todos los países de la región están desarrollando alguno, si están interesados por conocer más en profundidad sobre estos modelos, hace algún tiempo desarrollamos una nota técnica para el BID sobre modelos de eID, lo pueden ver aquí. Lo que es relevante en esta política pública es que debe ir muy de la mano de otras componentes de la identificación digital, en particular me refiero al ejercicio del consentimiento y la firma electrónica, es común que se produzcan confusiones entre los diferentes niveles de uso de los mecanismos de eID.

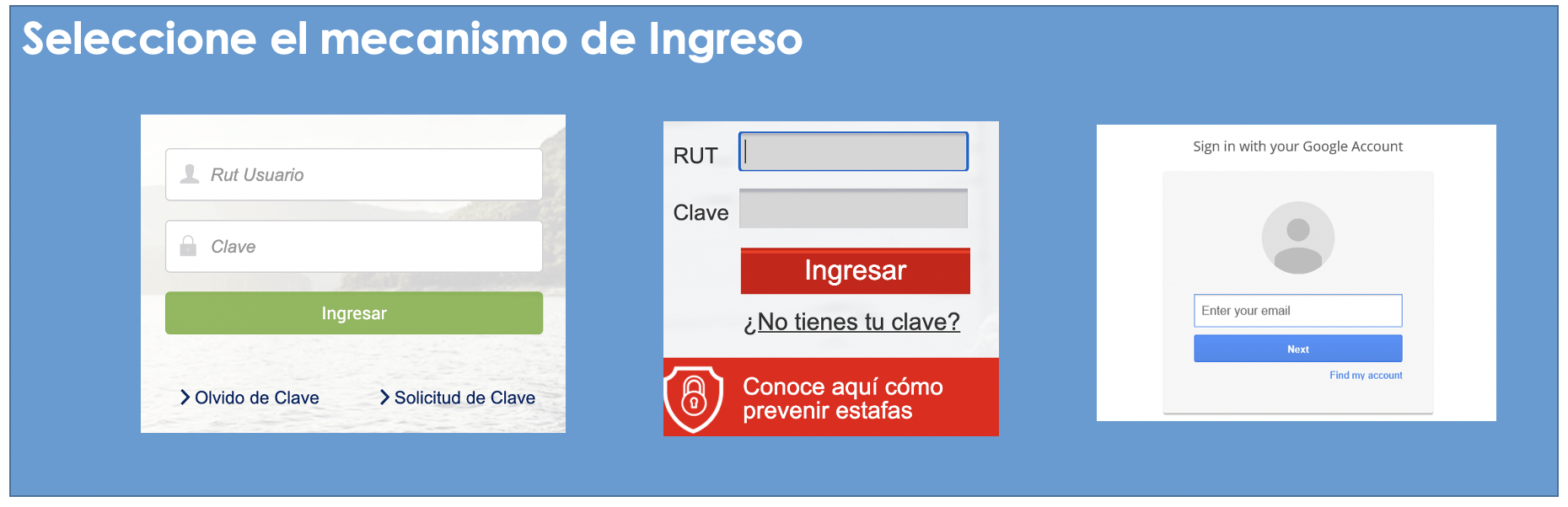

Hoy existen básicamente tres modelos de sistemas de autenticación eID y cada uno de ellos tiene sus ventajas y desventajas.

Framework de eID

Básicamente consiste en que la autoridad define un conjunto de normas y estándares (funcionales y técnicos) ante los cuales diferentes plataforma de identificación tienen que acreditarse y certificar su cumplimiento. La forma de operación de este modelo se basa en el cumplimiento de los estándares definidos y su posterior certificación por parte de los prestadores, los proveedores una vez certificados pueden establecer acuerdos con portales del estado para proveer de mecanismos de autenticación.

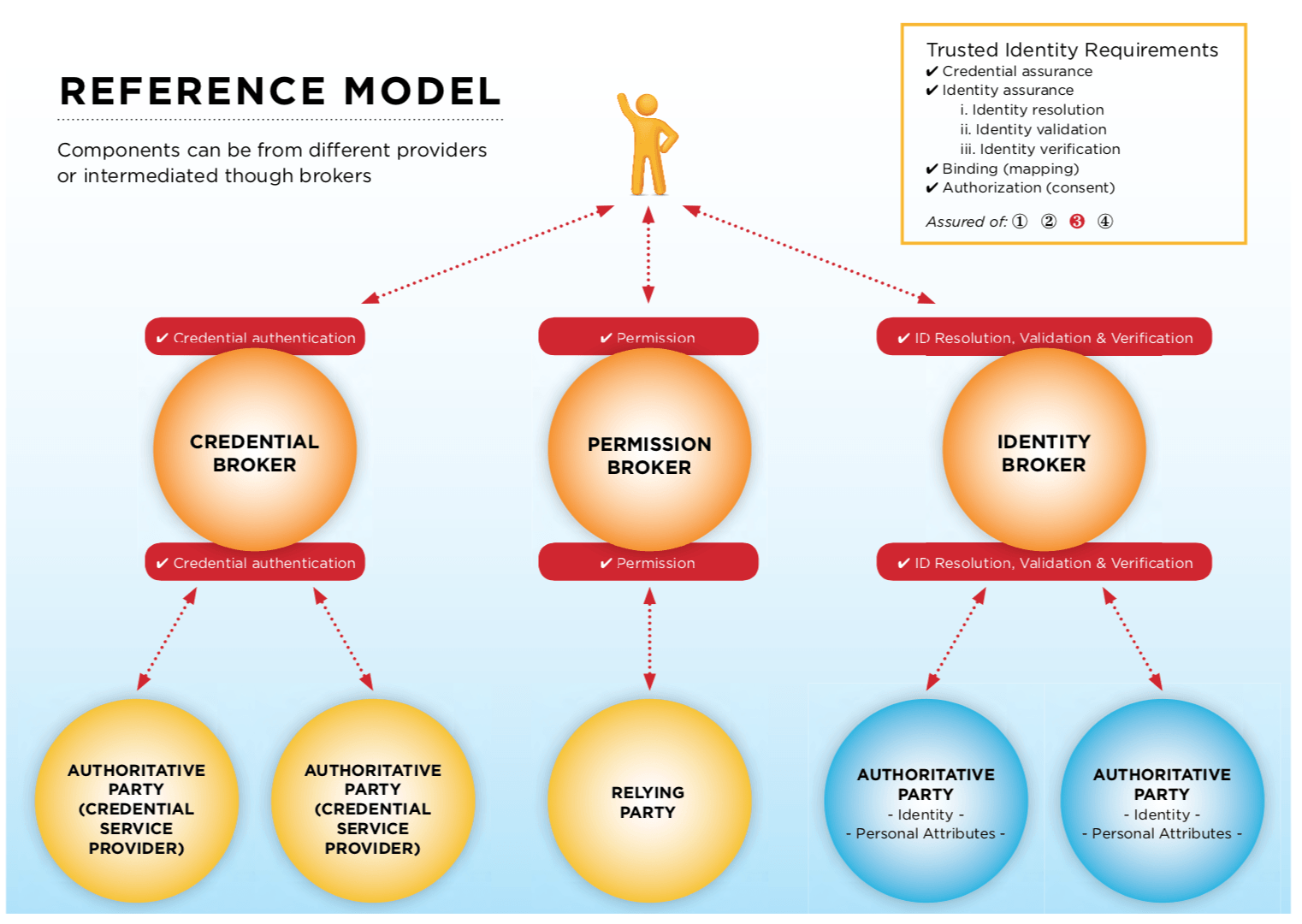

Switch eID

Este modelo se basa en un esquema de tres capas en las cuales, en un primer nivel están los proveedores de mecanismos de identificación (eID), luego una plataforma de switching (conecta proveedores y usuarios) para establecer la conexión y poder establecer la identidad entregándole finalmente el control al sitio web requirente de ese proceso. Finalmente la última capa correspondiente al portal web que realizó la consulta. Un ejemplo interesante que ha adoptado este modelo es Canada, el cual al menos desde mi punto de vista es el que más me gusta.

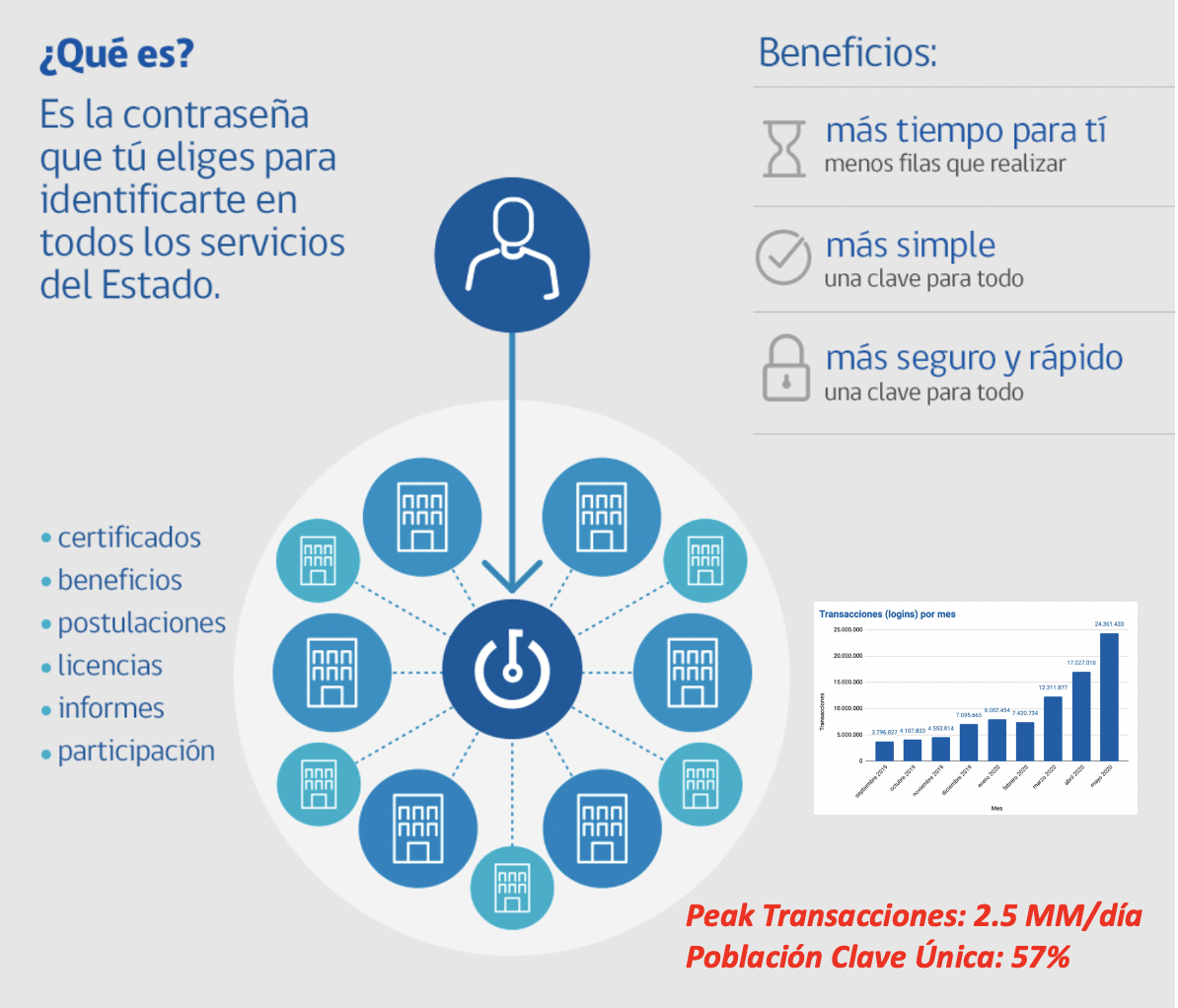

eID Centralizada

Se trata del desarrollo de un modelo centralizado y único, un buen ejemplo de esto es la plataforma Clave Única, utilizada en Chile. Se trata de un mecanismo único que los diferentes portales del Estado adoptan como su mecanismos de autenticación. Este modelo requiere de un diseño muy cuidadoso ya que el volumen transaccional cuando el mecanismo se generaliza es muy significativo, esto es, estamos hablando de millones de transacciones por día.

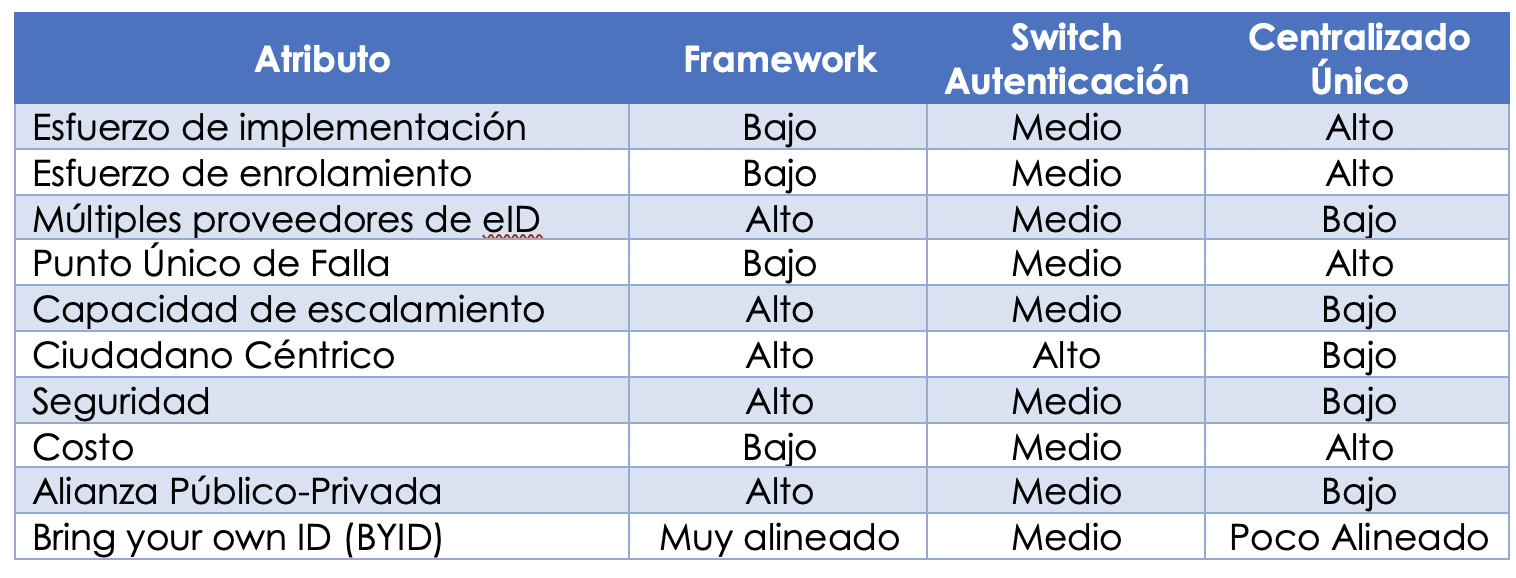

¿Cuál modelo utilizar?

Esta pregunta no es simple de responder, ya que depende mucho de las condiciones de cada país, pero un modelo maduro desde mi punto de vista debe considerar el principio de BYID. En términos más específicos los tres modelos tienen ventajas y desventajas, la siguiente tabla muestra algunos de los atributos en cada uno de los modelos planteados.

Lo que no puede ocurrir es que no se analicen los 3 modelos a la hora de diseñar e implementar la política pública de identificación digital.

Para la realidad chilena, en que el Registro Civil ya ha implementado un modelo centralizado con la clave única y cuenta con un universo relevante de usuarios, debería correr con ventaja.

De todas formas el análisis de los modelos presentados y evaluación de costos/esfuerzos/ventajas/integración/usabilidad en base al escenario actual debería ser un must.

Gracias Alejandro por compartir.

Gracias John por tu comentario, estoy de acuerdo, pero puedes tener un modelo mixto, es decir, mantienes clave única y la posibilidad de usar otro mecanismo, por ejemplo tus credenciales del banco si estas cumplen con los estándares exigidos

Saludos

Alejandro

Acá en Chile el asunto es quien hará el negocio y se podría hacer monopólico como hoy es iMed.

Por otra parte clave única es una autenticación muy débil lejos de lo que es una ID con autenticación de 3 factores.

Muy interesante. Gracias por el post Alejandro.

Muy interesante la publicación. El ID Centralizado bajo un modelo de biometria multimodal es la solución que el SRCeI debería haber implementado desde hace años. La no implementación ha significado, entre otros, que la identidad digital de los ciudadanos este dispersa a través de bancos y retail… el mercado se aburrió de esperar y cada uno arranco con sus propias soluciones, incluyendo además a algunos organismos públicos. Saludos, Oscar

Me alegro te haya gustado. Saludos

Gracias por tu comentario Bruno, la gracia del modelo BYID es que existen múltiples proveedores y establecen estándares mínimos de robustez y seguridad

Muchas gracias Oscar por el comentario, en algunos países han apostado por el BYID en el cual lee dejas al usuario decidir el mecanismo de identificación a usar, y estos mecanismos se rigen por estándares (certificaciones) mínimas.

Muy buen artículo sobre un tema muy relevante.

No entiendo por qué dices que el modelo centralizado es más costoso. Tal vez eso es cierto en un país sin un registro de ciudadanos con información confiable. El tema es que el costo debe ser compatible con la calidad de la información y la seguridad del proceso. Si fuera solo por costo bajo, podríamos usar la identidad digital de Facebook, pero la calidad de esos datos es impresentable.

Muchas gracias Pablo por el comentario, efectivamente tienes menores costos cuando hay registro centralizado (cédula única), no en todos los países existe. Hoy ya existen mecanismos de autenticación robustos que está operando, por ejemplo la banca (cada banco cuenta con uno), las administraciones tributarias también y otros prestadores ya tienen operando sistemas con un buen nivel de seguridad y confiabilidad.